Взлом WPA2 WiFi: почему много шума и как защитить корпоративную сеть?

Сообщение о взломе протокола шифрования WPA2 беспроводных сетей Wi-Fi стало главной новостью ИТ в конце октября. Насколько серьезна эта проблема и как предотвратить серьезные нарушения кибербезопасности, связанные с обнаруженной уязвимостью?

Эксплойт KRACK — взлом любых сетей Wi-Fi?

Эксперт по кибербезопасности из бельгийского Лёвенского католического университета Мэти Ванхоф (Mathy Vanhoef) вместе с группой специалистов в понедельник 16 октября опубликовал подробную информацию об эксплойте KRACK. Этот эксплойт использует критические уязвимости протокола шифрования WPA2 и позволяет прослушивать трафик, проходящий через сеть Wi-Fi. Таким образом, с помощью эксплойта злоумышленники могут перехватить конфиденциальные данные, включая пароли к аккаунтам, идентификационную информацию, личные файлы и т.д.

Основным направлением атаки с помощью KRACK является четырехэлементный хендшейк WPA2, то есть момент обмена данными между точкой доступа (AP) и клиентским устройством. Такой хендшейк используется повсеместно, в том числе и в корпоративных сетях, а значит, уязвимы многие сети, даже использующие только алгоритм шифрования AES, сертифицированный как национальный стандарт в США.

Сам по себе взлом представляет собой классическую атаку «человек посередине» и осуществляет реинсталляцию ключа шифрования. Все устройства, подключенные к одной сети, становятся уязвимыми и могут быть инфицированы вредоносным ПО.

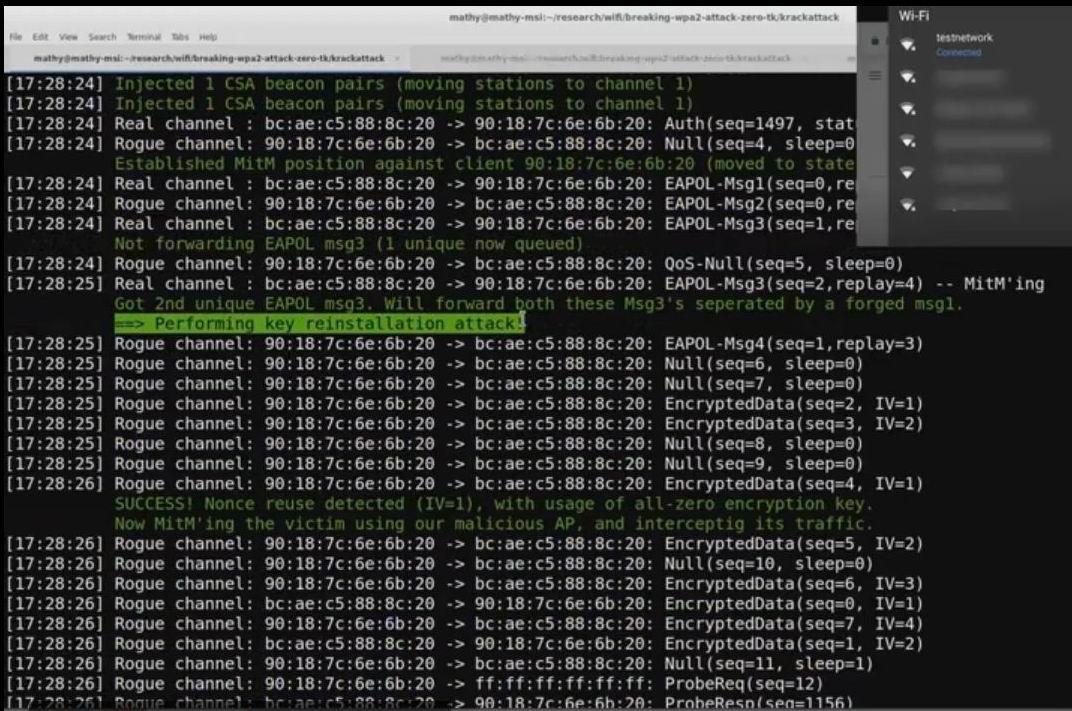

Рисунок 1. Подготовленная атака с помощью KRACK осуществляется в течение считанных минут

К сожалению, KRACK является универсальным и позволяет взломать мобильные и стационарные устройства на любых операционных системах, а также устройства IoT. Последнее является наибольшей проблемой, так как многие устройства интернета вещей не получат обновления и останутся уязвимыми.

Разумеется, взлом WPA2 был вопросом времени. Около 16 лет назад был взломан протокол WEP. Теперь появилась атака KRACK, которая использует уязвимости WPA2 и опасна для всех сетей Wi-Fi.

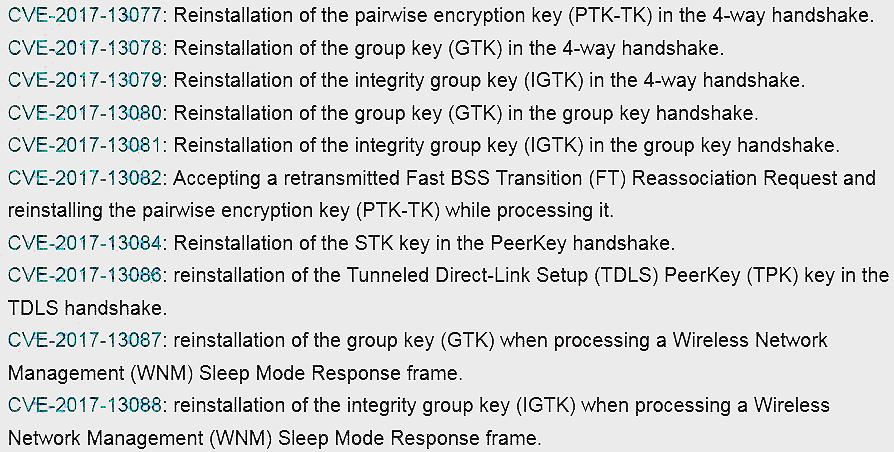

Рисунок 2. Уязвимости, которые использует KRACK

В настоящее время производители аппаратного и программного обеспечения анализируют свои решения на предмет уязвимости к KRACK, публикуют списки и готовят патчи.

Взлом WPA2 наделал много шума и является серьезной проблемой из-за масштаба сетей Wi-Fi. Однако методы защиты от атаки все же существуют.

Защита от KRACK: умные решения и простые правила

Хорошая новость в том, что для взлома с помощью KRACK злоумышленнику необходимо находиться в зоне действия Wi-Fi сети. Таким образом, первой линией защиты является ограничение зоны действия Wi-Fi пределами офиса, жилища и т. д.

Также необходимым является анализ уязвимости сети с помощью профессионального программно-аппаратного комплекса, такого как NETSCOUT AirMagnet Enterprise для обеспечения безопасности и мониторинга сетей Wi-Fi (Wireless IDS/IPS).

Рисунок 3. NETSCOUT AirMagnet Enterprise дает возможность быстро обнаружить и заблокировать подозрительную активность

Это решение является надежной корпоративной системой защиты, которая интегрируются в любую Wi-Fi сеть независимо от производителя оборудования. AirMagnet Enterprise позволяет анализировать беспроводной трафик всех стандартов 802.11a/b/g/n/ac и по всем каналам, обнаруживать источники помех и подозрительные клиентские устройства, которые могут быть инструментами злоумышленника.

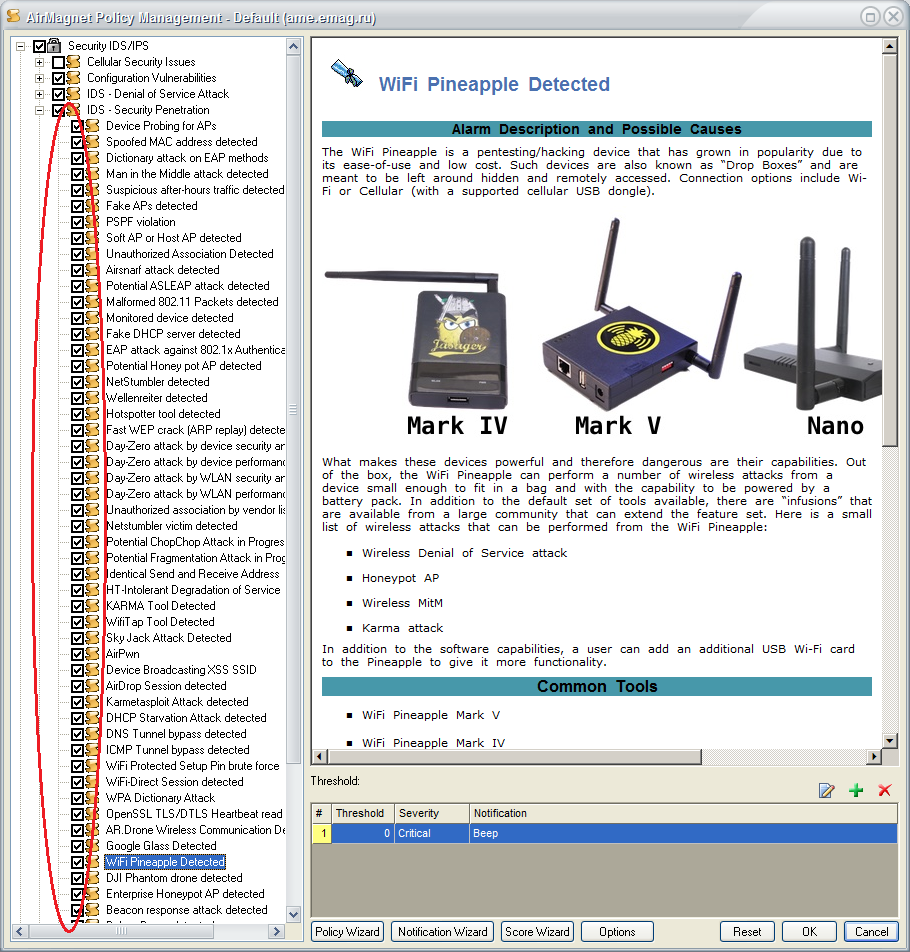

Как упоминалось ранее, для перехвата четырехэлементного хендшейка WPA2 можно использовать различные утилиты, большинство из них доступны в дистрибутиве Kali Linux, а также Reaver и CommView, не говоря уже о портативных устройствах типа Pineapple и др. Собственно после захвата пакетов далее применяется тот самый KRACK. AirMagnet Enterprise в свою очередь способен обнаружить и классифицировать работу этих утилит и своевременно оповестить об этом администраторов сети или ответственных за информационную безопасность, благо в данном продукте есть большой список определяемых угроз, а обновление этого списки происходит автоматически по мере выхода новых сигнатур безопасности. Синхронизация с сервером обновлений производителя данного решения - ежедневная.

Рисунок 4. Список идентифицируемых угроз в AirMagnet Enterprise

При появлении нового вида атаки KRACK, лаборатория NETSCOUT тут же приступила к определению сигнатуры работы данного метода взлома и в ближайшее время новый вид угрозы будет добавлен в список уже известных.

Для оперативного поиска несанкционированных подключений (клиентов или точке доступа) также можно применять портативный анализатор сетей Wi-Fi NETSCOUT AirCheck G2. C его помощью можно найти источники помех, несанкционированные клиентские устройства, в том числе непосредственно на месте, например, в зоне погрузки или гостевом помещении.

Рисунок 5. NETSCOUT AirCheck G2 - портативный анализатор Wi-Fi сетей

NETSCOUT AirCheck G2 — это «полевой инструмент» специалиста по информационной безопасности, позволяющий находить неисправности и уязвимости беспроводных сетей.

Физическая защита и обновление

В настоящее время производители оборудования и операционных систем выпускают патчи, которые защищают от атаки с помощью KRACK. Однако уязвимость WPA2 — очевидный долгосрочный фактор. Необходимо учитывать уязвимость любых беспроводных сетей, к которым легко получить физический доступ, в отличие от проводных. Поэтому помимо обновления софта, необходимо минимизировать выход покрытия Wi-Fi за пределы контролируемой зоны и обеспечивать непрерывный мониторинг угроз.